풀이 사전 지식

+ Chrome

Javascript Debugging

# Problem

# Solving strategy

1.

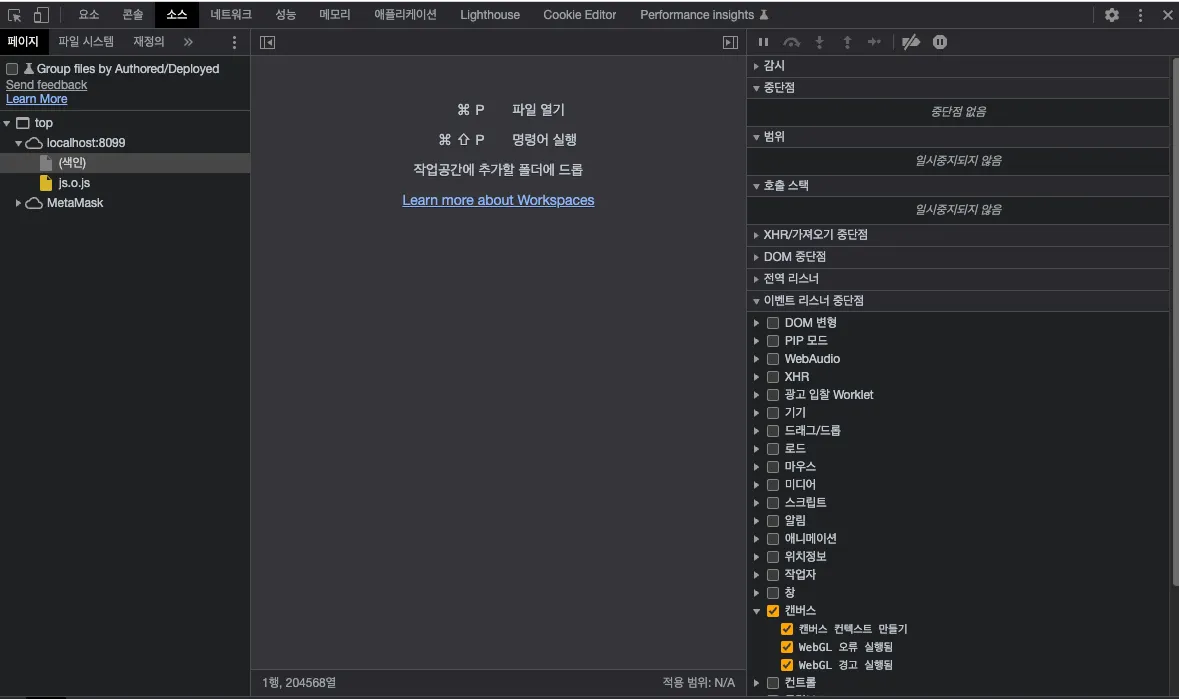

소스코드를 까보면 js.o.js에서 만들어서 뱅글뱅글 돌리는 것을 확인할 수 있다.

2.

소스코드 분석을 진행하면 풀 수 있지만 하기 싫어서 디버깅으로 진행하기로 했다.

# Exploit

# Debugging

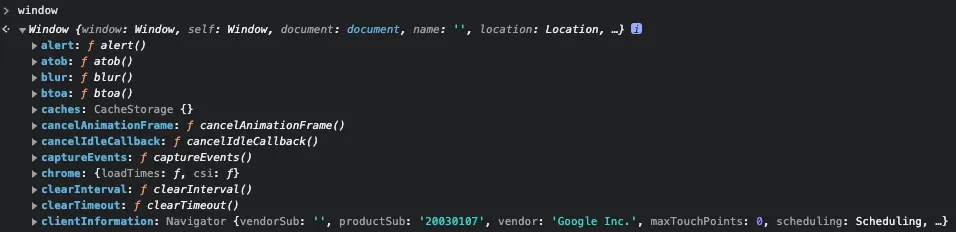

•

변수 확인

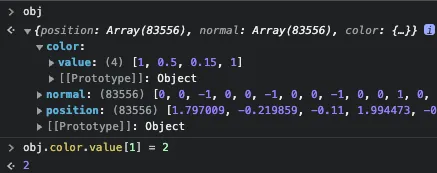

•

의심가는 변수 확인 및 색 변경

색을 변경해서 obj가 관련이 있는 변수인지 확인

•

아래 체크 후 새로 고침

이제 obj 데이터와 비슷한 배열을 찾아서 수정을 가하면 SCTF 형식이 깨질 것이라고 예상

•

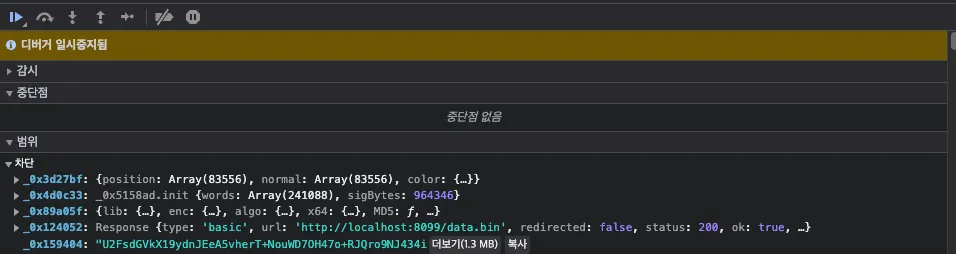

Step Over를 호출하면서 해당 부분이 보이면 멈추고 값에 수정을 가해 맞는지 확인한다.

for(let i = 0; i < 50000; i++) {

_0x3d27bf.position[i] = 0;

}

JavaScript

복사

for(let i = 0; i < 30000; i++) {

_0x3d27bf.position[i] = 0;

}

JavaScript

복사

대충 값을 바꿔가며 안보이는 부분에 FLAG 맞추기

# Flag

SCTF{pay_m0n3y_t0_get_asset}

Plain Text

복사